Il popolare linguaggio di programmazione Python ha un difetto che non è stato corretto per 15 anni, mettendo a rischio più di 350.000 progetti se i criminali informatici sfruttano questa vulnerabilità.

Negli ultimi anni, Serpente Ha guadagnato importanza come linguaggio di programmazione che viene utilizzato in sempre più progetti. Tuttavia, il bug irrisolto per un decennio e mezzo lo lascia in una posizione pericolosa.

Tutto risale all’agosto 2007, quando è stato nominato il bug CVE-2007-4559 Che, ad oggi, non ha ancora una patch. Vari team di ricercatori hanno scoperto che questo difetto è contenuto nel pacchetto del profilo Python, in particolare nella funzione tarfile.extract().

Il difetto consente ad attori malintenzionati Sovrascrittura dei file Da altri progetti, tuttavia, non ci sono ancora segnalazioni di un uso dannoso del bug.

Nonostante ciò, non c’è dubbio che rappresenti rischi significativi per la catena di approvvigionamento del software. L’unica azione intrapresa al riguardo, al momento, è quella di aggiornare la documentazione in quanto gli sviluppatori vengono avvertiti dei pericoli di questo errore.

Alla ricerca di una soluzione a una vulnerabilità di Python

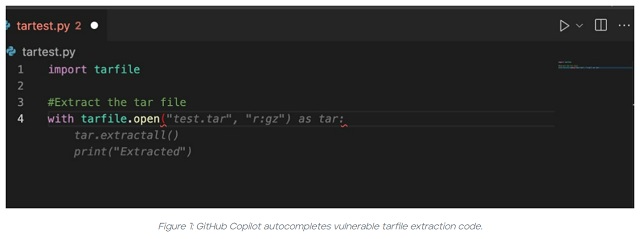

Durante questi anni, il difetto è rimasto non corretto fino a quando un ricercatore di Trellix non ha riscoperto la vulnerabilità e ha indicato che lo era. Vulnerabilità di attraversamento della directory Nelle funzioni “estrai” ed “estrai tutto”.

Il codice per la funzione “extract” nel modulo del profilo Python si basa sulle informazioni nell’oggetto “tarinfo” e collega il percorso passato alla funzione “extract” e il nome dell’oggetto “tarinfo”.

Da Python si sono messi al lavoro e hanno annunciato di aver corretto il bug. Tuttavia, hanno apportato modifiche alla documentazione solo per avvertire gli sviluppatori che “potrebbe essere pericoloso estrarre file da una fonte non attendibile”.

Da parte loro, i ricercatori di Trellix hanno analizzato le vulnerabilità e, dopo aver controllato più di 588.000 repository utilizzando la riga di codice “profilo di importazione”, hanno trovato quasi 350.000 progetti vulnerabili.

Oltre ad avvertire sui rischi coinvolti in questa vulnerabilità, da traliccio Hanno anche sviluppato patch per oltre 11.000 progetti disponibili nei fork dei magazzini interessati.

Tuttavia, a causa dell’elevato numero di magazzini interessati, si prevede che saranno ricevuti più di 70.000 progetti Aggiornamenti nelle prossime settimane. Ciò significa che lo sviluppo di patch per tutti i repository sarà complesso e sarà necessario sapere come svilupparle per valutare se saranno in grado di coprire tutti coloro che presentano questa vulnerabilità.

“Educatore generale della birra. Pioniere del caffè per tutta la vita. Sostenitore certificato di Twitter. Fanatico di Internet. Professionista dei viaggi.”